Tem um hacker me ameaçando

Desesperado com ameaças de um hacker? Aprenda como se proteger e lidar com essas situações difíceis. Encontre dicas e estratégias para manter sua privacidade e segurança online em nosso texto.

A sensação de medo e insegurança é palpável quando recebemos uma ameaça de um hacker. A possibilidade de ter nossos dados pessoais e informações confidenciais expostos pode ser motivo de grande preocupação. Mas como reagir diante de uma situação como essa? É importante não entrar em pânico e tomar medidas eficazes para proteger nossa privacidade e segurança online. Vamos abordar as ações que você pode tomar para se proteger de um hacker que o ameaça e como evitar que ele consiga acesso às suas informações.

Conteúdo

- Como um hacker invade uma conta?

- Quais são os 4 tipos de hackers?

- O que um hacker pode fazer no celular?

- Qual é o crime para hackers?

-

O que fazer se um hacker me ameaçar?

- Como identificar uma ameaça de hacker?

- Proteja suas informações pessoais

- Como reportar uma ameaça de hacker?

- Prevenção é a chave

- O que não fazer?

- Estou sendo atacado por hackers?

- Sinais de um ataque hacker

- Tipos de ataques hackers

- Como proteger-se de ataques hackers?

- O que fazer se você suspeita de um ataque hacker

- Prevenção é a melhor defesa

- O que um hacker pode fazer no celular?

- O que um hacker pode acessar?

- Como um hacker pode controlar o seu celular?

- O que um hacker pode fazer com os seus dados?

- Como um hacker pode espiar o seu celular?

- O que um hacker pode fazer para danificar o seu celular?

-

Como funciona a invasão de um hacker?

- O que é um hacker?

- Como os hackers encontram vulnerabilidades?

- Como os hackers ganham acesso?

- O que os hackers fazem após o acesso?

- Como prevenir a invasão de um hacker?

- Como um hacker consegue acesso a informações confidenciais?

- Furto de credenciais

- Invasão de sistemas

- Ransomware e malware

- Erros de configuração

- Insider threat

Como um hacker invade uma conta?

Um hacker invade uma conta utilizando várias técnicas e ferramentas para obter acesso não autorizado às informações de um usuário. Isso pode ser feito por meio de ataques de phishing, onde o hacker envia emails ou mensagens que parecem ser de uma fonte legítima, mas na verdade são usados para roubar informações de login e senha. Além disso, os hackers também podem usar malware, que são programas maliciosos que podem ser instalados no computador ou dispositivo móvel de um usuário sem o seu conhecimento, permitindo que o hacker acesse as informações da conta.

Técnicas de Invasão de Conta

Um hacker pode usar várias técnicas para invadir uma conta, incluindo:

- Phishing: envio de emails ou mensagens que parecem ser de uma fonte legítima, mas na verdade são usados para roubar informações de login e senha.

- Malware: instalação de programas maliciosos no computador ou dispositivo móvel de um usuário sem o seu conhecimento.

- Ataques de força bruta: uso de software para tentar todas as combinações possíveis de login e senha até encontrar a correta.

Ferramentas de Invasão de Conta

Os hackers podem usar várias ferramentas para invadir uma conta, incluindo:

- Keyloggers: programas que registram todas as teclas pressionadas no teclado de um usuário, permitindo que o hacker obtenha informações de login e senha.

- Ransomware: programas que criptografam os arquivos de um usuário e exigem um resgate em troca da chave de descriptografia.

- Sniffers: programas que interceptam e registram o tráfego de rede de um usuário, permitindo que o hacker obtenha informações de login e senha.

Prevenção de Invasão de Conta

Para evitar que um hacker invada uma conta, é importante:

- Usar senhas fortes: criar senhas que sejam difíceis de adivinhar e que contenham letras, números e símbolos.

- Manter o software atualizado: garantir que o sistema operacional e os programas estejam atualizados com os últimos patches de segurança.

- Usar autenticação de dois fatores: exigir que o usuário forneça uma segunda forma de autenticação, como um código enviado por SMS, em adicionais à senha.

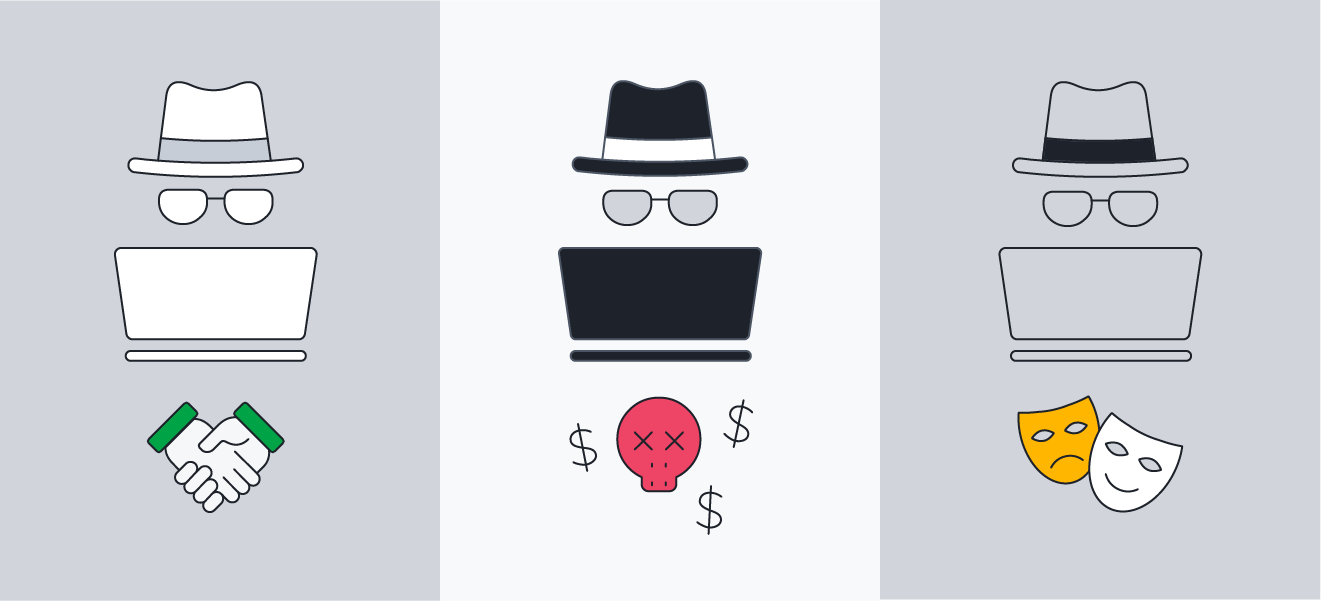

Quais são os 4 tipos de hackers?

Existem quatro tipos de hackers, cada um com suas próprias características e objetivos.

Tipos de Hackers: Quem são e o que fazem?

Os hackers são indivíduos que utilizam suas habilidades técnicas para acessar e manipular sistemas de computador e redes. Existem quatro tipos principais de hackers:

- Hackers Brancos (White Hats): São profissionais de segurança que trabalham para proteger sistemas e redes contra ataques cibernéticos.

- Hackers Pretos (Black Hats): São indivíduos que utilizam suas habilidades para realizar ataques cibernéticos e roubar informações confidenciais.

- Hackers Cinzentos (Gray Hats): São indivíduos que podem trabalhar tanto como hackers brancos quanto como hackers pretos, dependendo da situação.

- Hackers de Chapéu Vermelho (Red Hats): São especialistas em testes de penetração e segurança que trabalham para identificar vulnerabilidades em sistemas e redes.

Características dos Hackers Brancos e Pretos

Os hackers brancos e pretos têm características distintas que os definem:

- Motivação: Os hackers brancos são motivados por um desejo de proteger e melhorar a segurança, enquanto os hackers pretos são motivados por ganhos financeiros ou pessoais.

- Habilidades: Os hackers brancos geralmente têm habilidades mais avançadas e conhecimento mais profundo de segurança, enquanto os hackers pretos podem ter habilidades mais limitadas, mas são mais propensos a correr riscos.

- Ferramentas: Os hackers brancos utilizam ferramentas de segurança legítimas, enquanto os hackers pretos utilizam ferramentas maliciosas e ilegais.

Como se proteger contra ataques de hackers

Existem várias medidas que você pode tomar para se proteger contra ataques de hackers:

- Atualize seu software: Certifiquese de que seu sistema operacional, navegador e aplicativos estejam atualizados com os patches de segurança mais recentes.

- Use senhas fortes: Escolha senhas fortes e únicas para todas as suas contas online e evite usar a mesma senha em diferentes sites.

- Use um antivírus: Instale e mantenha atualizado um software antivírus para proteger seu computador contra malware e vírus.

O que um hacker pode fazer no celular?

Um hacker pode realizar diversas ações maliciosas no celular de uma pessoa, desde roubo de informações até controle total do dispositivo. Com o avanço da tecnologia e a crescente dependência dos smartphones, os hackers têm encontrado novas maneiras de explorar as vulnerabilidades dos sistemas operacionais e aplicativos.

Samsung Galaxy Z Fold 6 e Z Flip 6: Novo recurso virando obras de arteO que um hacker pode fazer com as informações do celular?

Um hacker pode acessar e roubar informações pessoais e financeiras armazenadas no celular, incluindo:

- Dados de cartão de crédito: números, datas de validade e códigos de segurança;

- Informações de login: senhas e nomes de usuário de aplicativos e sites;

- Dados pessoais: endereços, números de telefone e emails.

Como um hacker pode controlar o celular?

Um hacker pode controlar o celular de uma pessoa de várias maneiras, incluindo:

- Instalação de malware: vírus e trojans que permitem o acesso remoto ao dispositivo;

- Phishing: engenharia social para obter informações de login e senhas;

- Acesso à rede WiFi: interceptação de dados transmitidos por meio de redes WiFi públicas.

Como se proteger contra hackers no celular?

Para se proteger contra hackers no celular, é importante:

- Usar senhas fortes: combinações de letras, números e símbolos;

- Manter o sistema operacional atualizado: instalar atualizações de segurança e patches;

- Instalar aplicativos de segurança: antivírus e firewalls para proteger o dispositivo.

Qual é o crime para hackers?

O crime para hackers é um tema complexo e amplo, que envolve várias atividades ilícitas realizadas por meio da tecnologia. Em geral, o termo hacker se refere a uma pessoa que utiliza suas habilidades técnicas para acessar, modificar ou destruir sistemas computacionais, redes e dados sem autorização.

Tipos de crimes cometidos por hackers

Os hackers podem cometer vários tipos de crimes, incluindo:

- Acesso não autorizado: os hackers podem acessar sistemas computacionais, redes e dados sem permissão, o que pode levar a roubo de informações confidenciais ou danos aos sistemas.

- Roubo de identidade: os hackers podem roubar informações pessoais, como números de cartão de crédito, senhas e dados de identificação, para realizar compras ou obter crédito.

- Extorsão: os hackers podem exigir dinheiro ou outros bens em troca de não divulgar informações confidenciais ou não realizar ataques cibernéticos.

Técnicas utilizadas por hackers

Os hackers utilizam várias técnicas para realizar seus crimes, incluindo:

- Phishing: os hackers enviam emails ou mensagens que parecem legítimos, mas que contêm links ou anexos maliciosos que podem instalar malware ou roubar informações.

- Malware: os hackers criam e distribuem software malicioso que pode danificar sistemas computacionais ou roubar informações.

- Ataques de força bruta: os hackers utilizam programas que tentam adivinhar senhas ou chaves de criptografia para acessar sistemas ou dados.

Consequências para os hackers

Os hackers que são pegos podem enfrentar consequências graves, incluindo:

- Pena de prisão: os hackers podem ser condenados a pena de prisão por seus crimes, que podem variar de alguns meses a vários anos.

- Multas: os hackers podem ser condenados a pagar multas significativas por seus crimes.

- Danos à reputação: os hackers podem ter sua reputação danificada, o que pode dificultar sua capacidade de encontrar emprego ou realizar negócios.

O que fazer se um hacker me ameaçar?

Se você recebeu uma ameaça de um hacker, é importante manter a calma e não entrar em pânico. Em primeiro lugar, é fundamental não responder às mensagens ou email do hacker, pois isso pode levar a mais ameaças ou tentativas de extorsão. É importante tomar medidas imediatas para proteger sua segurança online e evitar que o hacker tenha acesso a suas informações pessoais ou financeiras.

Como identificar uma ameaça de hacker?

As ameaças de hackers podem vir em forma de mensagens, email ou mensagens de texto. Em geral, elas incluem alguma forma de chantagem ou ameaça, como Se você não pagar uma quantia em dinheiro, eu vou divulgar suas informações pessoais ou Se você não me der acesso ao seu computador, eu vou deletar todas as suas informações. É importante lembrar que essas ameaças são muitas vezes vazias e feitas para intimidar você.

Proteja suas informações pessoais

Para proteger suas informações pessoais, é importante:

Mudar suas senhas regulamente

Usar senhas fortes e únicas para cada conta

Ativar a autenticação de dois fatores (2FA) sempre que possível

Não compartilhar informações pessoais em redes sociais ou em sites suspeitos

Instalar um software de segurança confiável em seu computador ou dispositivo móvel

Como reportar uma ameaça de hacker?

Se você receber uma ameaça de hacker, é importante reportá-la às autoridades competentes. Em Portugal, você pode reportar essas ameaças ao Centro de Cibersegurança Português (CCP) ou à Polícia de Segurança Pública (PSP). Você também pode reportar essas ameaças à empresa de segurança online ou ao provedor de serviços que você usa.

Por que Xiaomi não vende no Brasil?Prevenção é a chave

A prevenção é a melhor forma de evitar ameaças de hackers. Aqui estão algumas dicas para prevenir ameaças de hackers:

Instalar atualizações de segurança regularmente

Usar um software de segurança confiável

Fazer backup de seus dados regularmente

Não abrir anexos ou clicar em links suspeitos

O que não fazer?

Aquilo que você não deve fazer se um hacker o ameaçar:

Não responder às mensagens ou email do hacker

Não pagar dinheiro ou enviar informações pessoais ao hacker

Não tentar negociar com o hacker

Não compartilhar informações sobre a ameaça em redes sociais

| Tipo de ameaça | Exemplo |

|---|---|

| Ameaça de divulgar informações pessoais | Se você não pagar $100, eu vou divulgar suas informações pessoais |

| Ameaça de deletar informações | Se você não me der acesso ao seu computador, eu vou deletar todas as suas informações |

| Ameaça de fazer chantagem | Se você não me enviar uma quantia em dinheiro, eu vou divulgar suas fotos íntimas |

Estou sendo atacado por hackers?

Se você está se perguntando se está sendo atacado por hackers, é importante entender que os ataques cibernéticos podem ser sutis e podem não apresentar sintomas óbvios. No entanto, há alguns sinais que podem indicar que você está sendo atacado.

Sinais de um ataque hacker

Um dos principais sinais de um ataque hacker é o desempenho lento do seu dispositivo ou do seu sistema. Se você notar que seu computador ou dispositivo móvel está demorando mais tempo para realizar tarefas rotineiras, isso pode ser um sinal de que um hacker está usando seus recursos para realizar atividades maliciosas.

Tipos de ataques hackers

Existem vários tipos de ataques hackers, incluindo:

- Phishing: ataques que visam obter informações confidenciais, como senhas ou informações financeiras, enviando e-mails ou mensagens fraudulentas.

- Ransomware: ataques que criptografam arquivos e exigem um resgate para desbloqueá-los.

- Malware: ataques que instalam software malicioso no seu dispositivo para roubar informações ou realizar atividades maliciosas.

Como proteger-se de ataques hackers?

Para proteger-se de ataques hackers, é importante adotar práticas de segurança adequadas, como:

- Usar senhas fortes: use senhas longas e complexas que incluam letras, números e caracteres especiais.

- Manter o sistema atualizado: certifique-se de que seu sistema operacional e seus aplicativos estejam atualizados com as últimas correções de segurança.

- Usar um antivírus: instale um antivírus confiável e atualize-o regularmente para detectar e remover malware.

O que fazer se você suspeita de um ataque hacker

Se você suspeita de que está sendo atacado por hackers, é importante agir rapidamente para minimizar os danos. Aqui estão algumas etapas que você pode seguir:

- Desconecte-se da internet: desconecte-se da internet imediatamente para evitar que os hackers continuem a acessar seu dispositivo.

- Desative as contas: desative as contas que você suspeita que tenham sido comprometidas.

- Contate um especialista: contate um especialista em segurança cibernética para ajudá-lo a investigar e resolver o problema.

Prevenção é a melhor defesa

A prevenção é a melhor defesa contra ataques hackers. Além de adotar práticas de segurança adequadas, é importante estar sempre atento aos sinais de alerta de um ataque hacker. Ao estar sempre vigilante e preparado, você pode reduzir significativamente o risco de sofrer um ataque hacker.

O que um hacker pode fazer no celular?

Um hacker pode fazer várias coisas em um celular, desde roubar informações pessoais até controlar o dispositivo remotamente. Aqui estão algumas das coisas que um hacker pode fazer em um celular:

O que um hacker pode acessar?

Um hacker pode acessar informações confidenciais armazenadas no seu celular, como:

- Senhas e login

- Dados de cartão de crédito

- Fotos e vídeos pessoais

- Contatos e informações de agenda

- Localização e histórico de navegação

Como um hacker pode controlar o seu celular?

Um hacker pode controlar o seu celular remotamente, realizando ações como:

Como os bandidos conseguem desbloquear o celular?- Enviar mensagens de texto ou e-mail com malware

- Fazer ligações ou vídeo chamadas sem o seu conhecimento

- Instalar aplicativos maliciosos

- Desbloquear ou travar o dispositivo

- Modificar configurações de segurança

O que um hacker pode fazer com os seus dados?

Um hacker pode usar os seus dados para:

- Fazer compras online com o seu cartão de crédito

- Abrir contas bancárias ou de crédito em seu nome

- Fazer sequestro de dados e exigir resgate

- Vender informações pessoais em mercados negros

- Usar informações para chantagem ou extorsão

Como um hacker pode espiar o seu celular?

Um hacker pode espiar o seu celular, monitorando:

- Conversas de mensagens e chamadas

- Localização em tempo real

- Atividades online, incluindo navegação e download

- Uso de câmera e microfone

- Dados de aplicativos e serviços

O que um hacker pode fazer para danificar o seu celular?

Um hacker pode danificar o seu celular, fazendo:

- Formatação do dispositivo

- Exclusão de dados importantes

- Instalação de malware perigoso

- Desativar recursos de segurança

- Criar backdoors para acessos futuros

Como funciona a invasão de um hacker?

A invasão de um hacker é um processo complexo que envolve várias etapas. Aqui vamos explicar como funciona:

O que é um hacker?

Um hacker é um indivíduo que utiliza suas habilidades em informática para violar a segurança de um sistema de computador ou rede. Eles podem ter motivos variados para fazer isso, desde obter informações confidenciais até causar danos ao sistema.

Como os hackers encontram vulnerabilidades?

Os hackers encontram vulnerabilidades em sistemas de computador ou redes por meio de:

- Scans de rede: eles utilizam ferramentas para scannerizar redes e encontrar aberturas ou pontos fracos.

- Análise de código: eles estudam o código-fonte de um software para encontrar erros ou vulnerabilidades.

- Engenharia social: eles utilizam táticas de persuasão para obter informações confidenciais de usuários.

Como os hackers ganham acesso?

Os hackers ganham acesso a um sistema ou rede por meio de:

- Senha fraca: eles tentam adivinhar ou forçar senhas fracas para obter acesso.

- Exploit de vulnerabilidades: eles utilizam codigos maliciosos para explorar vulnerabilidades em sistemas ou aplicativos.

- Phishing: eles enviam emails ou mensagens que parecem legítimas para obter informações confidenciais.

O que os hackers fazem após o acesso?

Após ganhar acesso a um sistema ou rede, os hackers podem:

- Roubar informações confidenciais, como senhas ou dados financeiros.

- Instalar malware, como vírus ou cavalos de Tróia, para controlar o sistema.

- Modificar ou deletar dados importantes.

Como prevenir a invasão de um hacker?

Para prevenir a invasão de um hacker, é importante:

- Manter o sistema e aplicativos atualizados com patches de segurança.

- Utilizar senhas fortes e únicas para cada conta.

- Instalar antivírus e firewalls para proteger o sistema.

Como um hacker consegue acesso a informações confidenciais?

Um hacker pode conquistar acesso a informações confidenciais utilizando várias técnicas e ferramentas. Aqui estão algumas das formas pelas quais um hacker pode obter acesso a informações confidenciais:

Furto de credenciais

Os hackers podem obter acesso a informações confidenciais roubando credenciais de login, como senhas e nomes de usuário. Isso pode ser feito através de phishing, ataques de força bruta ou exploração de vulnerabilidades em sistemas de autenticação. Uma vez que o hacker tenha acesso às credenciais, ele pode se conectar ao sistema ou conta como se fosse o proprietário legítimo.

- Phishing: os hackers enviam e-mails ou mensagens que parecem legítimas, solicitando que os usuários forneçam suas credenciais.

- Ataques de força bruta: os hackers utilizam ferramentas para tentar combinações de senhas e nomes de usuário até encontrar uma combinação válida.

- Vulnerabilidades em sistemas de autenticação: os hackers exploram vulnerabilidades em sistemas de autenticação para obter acesso a credenciais.

Invasão de sistemas

Os hackers podem conquistar acesso a informações confidenciais invadindo diretamente os sistemas que as armazenam. Isso pode ser feito explorando vulnerabilidades em software ou hardware, ou utilizando técnicas de engenharia social para obter acesso físico aos sistemas.

- Exploração de vulnerabilidades: os hackers buscam vulnerabilidades em software ou hardware para obter acesso ao sistema.

- Engenharia social: os hackers utilizam técnicas de engenharia social para obter acesso físico aos sistemas.

- Uso de backdoors: os hackers criam backdoors em sistemas para obter acesso futuro.

Ransomware e malware

Os hackers podem conquistar acesso a informações confidenciais utilizando ransomware e malware. Esses tipos de softwares mal-intencionados podem ser utilizados para criptografar arquivos e exigir resgate em troca da chave de descriptografia, ou para roubar informações confidenciais.

É possível ser hackeado por ligação?- Ransomware: os hackers utilizam ransomware para criptografar arquivos e exigir resgate.

- Malware: os hackers utilizam malware para roubar informações confidenciais ou para criar backdoors em sistemas.

- Exploit kits: os hackers utilizam exploit kits para distribuir malware e ransomware.

Erros de configuração

Os hackers podem conquistar acesso a informações confidenciais explorando erros de configuração em sistemas ou aplicativos. Isso pode incluir configurações de segurança inadequadas ou falta de atualizações de software.

- Configurações de segurança inadequadas: os hackers exploram configurações de segurança inadequadas para obter acesso a sistemas ou aplicativos.

- Falta de atualizações de software: os hackers exploram vulnerabilidades em software desatualizado.

- Erros de configuração de firewall: os hackers exploram erros de configuração de firewall para obter acesso a sistemas ou aplicativos.

Insider threat

Os hackers podem conquistar acesso a informações confidenciais utilizando funcionários desleais ou insiders. Isso pode incluir funcionários que vendem ou compartilham informações confidenciais, ou que criam backdoors em sistemas.

- Funcionários desleais: os hackers utilizam funcionários desleais para obter acesso a informações confidenciais.

- Venda de informações confidenciais: os hackers compram informações confidenciais de funcionários desleais.

- Backdoors criadas por insiders: os hackers utilizam backdoors criadas por insiders para obter acesso a sistemas ou aplicativos.

Espero que tenha curtido o conteúdo sobre:

Tem um hacker me ameaçando

Em Smartphones temos diversos artigos sobre este tema. Recomendo :)

Deixe um comentário